[PARTIE 1] Anonymat, vie privée, navigation anonyme : 3 choses différentes !

[PARTIE 2] Apprendre à chiffrer ses communications

Aujourd'hui je vous propose un article assez long histoire de lister et expliquer une partie des outils que j'utilise pour échapper à la surveillance de masse et à la censure. Les outils présentés ici servent également à protéger vos données sensibles (par exemple vos mots de passe qui sont parfois transmit en clair sur Internet - un VPN vous protégera de ce genre d'interception).

1°) Trafic Internet chiffré à l'aide d'un VPN

Pour commencer, et c'est le plus important, tout mon trafic Internet passe par un VPN. Actuellement j'utilise la solution Proxy.sh. J'ai pris l'abonnement "Solid" à 10$/mois (environ 9€/mois ou 6.70€/mois si vous prenez à l'année) qui m'apporte les options et fonctionnalités suivantes :

• 1Gbps (partagé)

• Trafic illimité

• Support d'OpenVPN, PPTP, L2TP, CGIProxy & SafeJumper (SafeJumper est un client OpenVPN custom fournit par proxy.sh)

• Extras (DNS, TOR, SOCKS,...)

• Points de sorties dans plus de 40 pays (USA, Ukraine, Allemagne, Russie, France, Royaume Unies, Hong Kong,, Autriche, Italie, Islande, Suède, Pologne, Chili, Espagne, Canada, Pays Bas, Hongrie, Moldavie, Finlande, Luxembourg, Singapour, Japon, Thaïlande, Suisse, Brésil, Inde, île de Man, Lettonie, Lituanie, Portugal, Roumanie, Afrique du Sud, Nouvelle-Zélande, République Tchèque, Turquie, Australie, Bulgarie, Panama, Estonie, Irlande, Israël et le Liechtenstein). Pour ma part je me connecte en Islande ! Voici les points de sorties que vous pouvez choisir en toute tranquillité car ces pays ne sont pas fâchés avec les droits de l'homme ou la neutralité du Net : Islande, Suède, Suisse, Irlande, Canada, Allemagne et Nouvelle Zélande.

Étant donné que Proxy.sh n'est pas le seul fournisseur VPN correct qui existe, vous pouvez en choisir un autre dans cette liste de qualité : https://www.privacytools.io/#vpn

ps : je vous recommande tout de même proxy.sh comme VPN, si vous installez le client SafeJumper sur vos appareils c'est vraiment très simple d'installation et utilisation !

Les VPN listés sur ce site acceptent tous les BitCoin comme mode de paiement, de ce fait si vous voulez souscrire à une offre VPN de manière entièrement relativement anonyme (sur Internet, on ne peut être sûr d'être anonyme à 100%), vous pouvez suivre ces étapes :

1°) Installer TOR sur votre machine

2°) Lancer TOR

3°) Rendez-vous sur ce site de vente de BitCoin

4°) Dans mode de paiement sélectionner "mandat compte"

5°) Entrez la somme en bitcoin souhaitée

6°) Entrez votre adresse BitCoin (pour créer une adresse BitCoin, le mieux est de se renseigner un minimum, mais en gros, vous installer un logiciel qui générera un portefeuille associé à une ou plusieurs adresses BitCoin, vous pouvez recevoir et émettre des paiements en BitCoin depuis le logiciel installé sur votre PC (Electrum par exemple). Une fois Electrum lancé et la blockchain récupérée, cliquer sur "Receive" puis copier une des adresses BitCoin listées; collez-la dans le champ "adresse BitCoin" du site BitBoat)

6°) Tapez un email en @yopmail.com au hasard (par exemple btc0123456@yopmail.com ou vpn678910@yopmail.com). Notez bien l'adresse que vous avez tapée !

7°) Rendez-vous sur ce site.

8°) En dessous de "Saisissez le mail jetable de votre choix" saisissez l'adresse mail que vous avez tapée sur le premier site (btc0123456@yopmail.com ou vpn678910@yopmail.com pas exemple)

9°) Vous êtes sur votre boite mail jetable, le mail envoyé par le site BitBoat est arrivé ici, consultez-le.

10°) Le mail contiendra les instructions de paiement, avec un papier à imprimer qui contiendra un numéro de transaction et des trucs du genre.

11°) Trouver un bureau de poste près de chez vous.

12°) Rendez-vous au bureau de poste avec les informations fournies par BitBoat.

13°) Allez au guichet et demander à remplir un "Mandat Compte". Remplissez-le avec les informations données par BitBoat.

14°) Donnez le Mandat Compte et l'argent en liquide au guichet (pas de pièce d'identité demandée en dessous de 800€)

15°) Patientez. Vous recevrez vos BitCoin à l'adresse indiquée, vérifiez régulièrement sur Elctrum.

16°) Une fois les BitCoin reçut, vous pouvez payer votre VPN avec

Toutes les étapes doivent êtres effectuées sous TOR !

Un VPN, ça peut paraitre magique comme ça puisque tout votre trafic réseau est chiffré mais il faut tout de même être prudent et vérifier 2-3 choses.

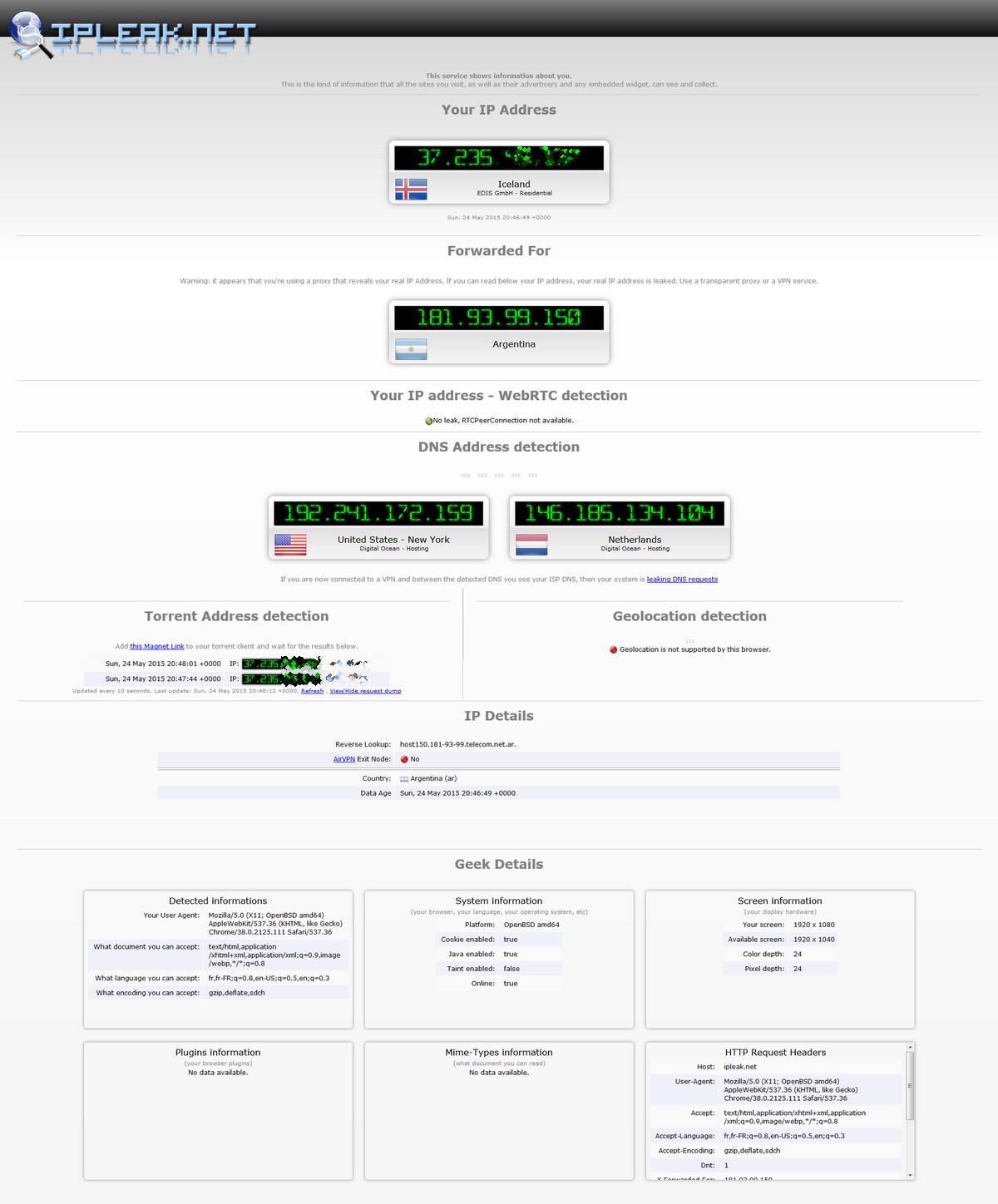

Pour commencer, il faut que vous notiez votre adresse IP quand vous n'êtes pas connecté à votre VPN. Pour se faire, rendez-vous à cette adresse et notez-y l'adresse IP que vous voyez !¨Connectez-vous à votre VPN et retournez à cette adresse. Votre IP à changée ? Très bien, vous êtes connecté à votre VPN, mais ce n'est pas fini ! En effet nous allons voir que notre adresse IPv6 peut fuitée de plusieurs manières.

• Connectez-vous à votre VPN.

• Rendez-vous sur le site ipleak.net et patientez jusqu'à la fin du test. Activez aussi le test de géolocalisation (refuser la demande lors du pop-up éventuel de Firefox) et le test torrent si vous téléchargez à l'aide d'un logiciel torrent tel utorrent, qbittorrent, ...

• Rendez-vous sur le site ipv6leak.com dans un nouvel onglet et cliquez sur start

ps : si vous avez créer un compte sur proxy.sh, vous avez accès à cette page qui permet de faire toute cette myriade de test !

Maintenant, on va analyser tout ça :

"Your IP Address"

Ici vous voyez mon adresse IPv4 à travers mon VPN, j'apparais donc connecté depuis l'Islande ! Vous, vous devriez voir l'adresse IPv4 que vous avez notée tout à l'heure et correspondante à votre VPN (si vous voyez votre adresse IPv4 fournit par votre FAI, alors c'est que vous n'êtes pas connectez à votre VPN - et oui, il n'y à pas de fuite IPv4 connue avec OpenVPN).

"Forwarded for"

Cette partie apparaît car j'utilise un proxy, enfin plutôt parce que le site ipleak.net pense que j'utilise un proxy, ce n'est en réalité pas le cas, mais on y reviendra plus tard !

"Your IP Address - WebRTC detection"

WebRTC, c'est pas mal sur le papier car c'est une API qui permet de "lier des applications comme la voix sur IP, le partage de fichiers en pair à pair en s'affranchissant des plugins propriétaires jusqu'alors nécessaires." (Wikipédia)

Oui, sauf que sans rentrer dans les détails, WebRTC implémente le protocole STUN (Session Traversal Utilities for Nat) qui autorisé la révélation de votre IP publique réelle (source) (pas celle du VPN), donc il va nous falloir désactiver WebRTC. Je vous expliquerais comment faire par la suite.

"DNS Address detection"

Ici apparaissent les IP des serveurs DNS que vous utilisez. Si vous utilisez Windows, alors vous vous apercevrez que les DNS qui apparaissent ici ne sont pas ceux configurer sur l'interface tunnel de votre VPN, mais ceux de votre FAI configurés sur votre BOX.

En résumé, voici ce qu'il se passe : Windows ne respect pas entièrement les concepts de DNS, en effet, chaque interface réseau peut avoir son propre DNS, dans diverses circonstances, le processus système svchost.exe enverra des requêtes DNS sans respecter la table de routage de la passerelle par défaut du tunnel VPN, provoquant la fuite. (source)

Pour se protéger, sous Windows, il va falloir configurer nos DNS manuellement sur l'interface réseaux de votre carte Ethernet. Je vous expliquerais comment faire par la suite.

"Torrent Address detection"

Et oui, même votre client BitTorrent peut laisser fuiter votre véritable IP aux trackers et aux peers (paires - seeder/leecher) auxquels vous êtes connectés. Faite le test, vous verrez quelles IP apparaissent (IPv4 et v6), si votre véritable IPv4 apparaît alors votre client BitTorrent n'est pas protégé, la majorité d'entre eux le sont, je vous conseille donc qBitTorrent. Si vous voyez une IPv6, c'est que votre VPN ne supporte pas encore IPv6 et on verra plus tard comment corriger ça !

"Geolocation detection"

Là, pas de grande surprise, il s'agit de la fonction de géolocalisation implémentée dans les navigateurs, rien de palpitant car Firefox vous demande si vous voulez partager votre localisation ou non. Et on verra après comment désactiver cette fonction.

IPv6 leak

(ne cherchez pas cette partie dans la capture d'écran ou sur le site ipleak.net, elle n'y est pas, c'est juste pour passer en revue la fuite IPv6)

Sur le site ipv6leak.com vous pouvez voir si votre IPv6 fuite ou non. Le test Torrent peut également révéler votre IPv6. Ici, la fuite vient d'OpenVPN qui ne supportait pas jusqu'à il y'a encore quelque temps IPv6. C'est à présent réglé, OpenVPN gère IPv6 (source) mais ce n'est pas forcément le cas de votre prestataire VPN, en effet, voici ma discussion avec le support de proxy.sh, par exemple :

Moi :

Hello,

In your website, you say :

"most VPN technologies including OpenVPN do not provide a protection layer for IPv6. That means if you have IPv6 enabled on your device, the VPN will not protect you against the fact that your IPv6 address will leak."

But, on the official website of OpenVPN :

" Starting officially in the 2.3.0 release, OpenVPN supports IPv6 inside the tunnel, and can optionally be configured with IPv6 as a transport protocol for the tunneled data. There were some unofficial developer patches for the 2.2.x series that added partial IPv6 support (Debian in particular chose to integrate these patches into some of their builds.)

Finally, IPv6 is supported or not ?

Thank you for your answer !

Eux :

Hi,

At this point we are not offering ipv6 tunnels, there are several reasons blocking us from doing that.

First thing to consider is that clients most times have both v4 and v6 address and the tunnels are established over the one of them.We got it on our TODO list, but we need to finish next version of Safejumper before that.

Best regards,

Boian

En gros, ils disent que pour le moment ils n'offrent pas de tunnels pour l'IPv6, que y'a plusieurs raisons à ça, que c'est sur leur liste de chose à faire mais qu'il faut d'abord qu'ils finissent la prochaine version de leur client OpenVPN : SafeJumper.

Bon, maintenant on va voir comment se protéger de tout cela !

Leak DNS

Pour le problème DNS, c'est au final assez simple à régler (comme le reste), il vous suffit de configurer manuellement vos serveurs DNS dans les paramètres de votre carte réseau, comme ceci :

Pour Windows :

Le mieux étant de faire cette modification sur vos 2 ou 3 cartes réseau (la carte réseau Ethernet, virtuel pour le VPN et accessoirement Wi-Fi)

Leak WebRTC

Là, pas d'autres alternatives que de désactiver WebRTC sur votre navigateur. Vous pouvez le désactiver dans les paramètres avancés de firefox (tapez "about:config" dans la barre d'adresse), il vous suffit de changer la valeur de la ligne suivante :

"media.peerconnection.enabled" > mettez la valeur à "false" et voilà le travail

On verra par la suite qu'on peut aussi le désactiver avec un plugin Firefox, c'est vous qui voyez ! (ce plugin ne fait pas que ça hein... )

Leak IPv6

Là c'est la faille qui craint le plus à mon avis. Pour s'en protéger, pas d'autre choix que de désactiver IPv6 le temps que proxy.sh (et les autres) supporte ce protocole, voici la marche à suivre :

ATTENTION, Si votre fournisseur de VPN et votre client supportent IPv6, alors cette partie ne vous concerne pas !!

Pour Windows :

Il faut que vous fassiez cette manipulation sur toutes vos cartes réseau (Ethernet, Wi-Fi et virtuel)

Leak géolocalisation

Bon là c'est pas trop une faille de quoi que se soit mais juste une fonctionnalité de Firefox qu'on est libre d'activer ou non. Bien évidemment pour ma part je la désactive, vous avez 2 possibilités de blocage, soit dans les paramètres de Firefox, soit avec l'addon Firefox dont je vous parlerais plus tard (oui, encore lui) !

ATTENTION ! Vous devez avoir une confiance absolue en votre prestataire VPN. Je vous rappelle que lorsque vous êtes connecté à un VPN, si votre FAI ou le gouvernement ne peuvent plus connaitre votre trafic réseau, votre prestataire VPN, lui, le peut !

2°) Brouiller les pistes !

La plus grosse partie étant faite (le VPN), on va s'attaquer aux détails, qui peuvent avoir leurs importances !

Bon, une fois que tout votre trafic est chiffré par le VPN, ce n'est pas fini !! En effet, pour les sites que vous visitez, il est encore possible de vous suivre à la trace grâce à un identifiant unique qui peut-être obtenus à cause de l'ensemble des paramètres de votre navigateur qui, la plupart du temps, sont unique. En effet, quand vous visitez un site web, voila ce qu'il peut savoir sur votre configuration matériel et logiciel :

• Langue du navigateur

• La version du navigateur que vous utilisez

• Le système d'exploitation que vous utilisez

• Les plugins actifs dans votre navigateur

• La résolution de votre écran

• La marque et le modèle du périphérique que vous utilisez

• Les polices de caractères système

• L'adresse de votre coiffeur

• ... ...

Et avec tout ça, les mecs génèrent un identifiant qui a de très grandes chances d'être unique, c'est-à-dire que vous êtes le seul sur cette foutu planète à avoir exactement cette configuration-là. Pour tester si vous avez un identifiant unique ou non, ça se passe par là (cliquez sur "test me").

Nous, ce qu'on va faire, c'est foutre un peu le merdier dans tout ça ;)

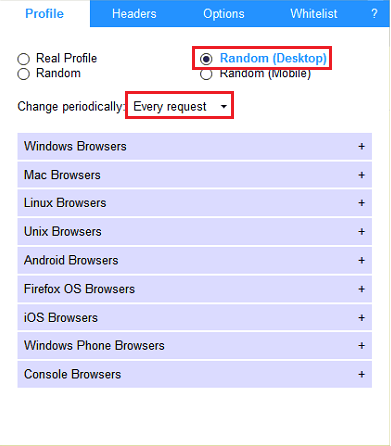

Le plugin qu'on va utiliser c'est "Random Agent Spoofer". Je vous conseille d'installer la version disponible sur leur GitHub parce que sur le site de Mozilla c'est de la merde (c'est une version limitée) ! Pour effectuer cette prouesse technique, rendez-vous sur le GitHub en question et cliquez sur "random-agent-spoofer.xpi" tout en bas, dans la section "Download", ensuite vous devriez pouvoir gérer !

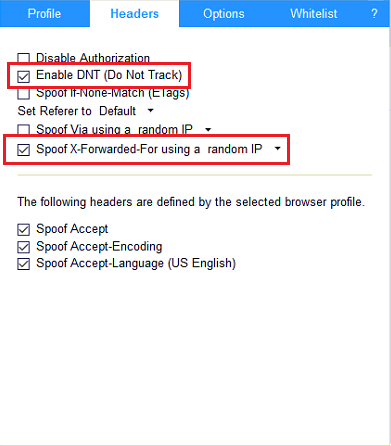

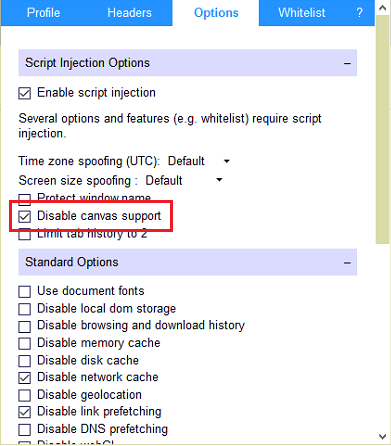

Maintenant que c'est installé, on va configurer le plugin comme ceci (cliquez sur le petit bonhomme dans un rond sur fond bleu, qui est apparu en haut à droite dans Firefox) :

Voilà, toutes les autres options sont correctement cochées par défaut (WebRTC, géolocalisation, énumération des plugin, ...)

ps : petit bug que vous rencontrerez surement avec ce plugin activé, c'est le fait de ne pas pouvoir se loguer à certains sites. En effet vous entez votre login et votre password et vous revenez sur la page d’authentification inlassablement... Il suffit d'aller dans Random Agent Spoofer et de cocher temporairement "Real profile" le temps de finir ce que vous avez à faire sur le site qui bug.

Et voilà, c'est terminé. N'oubliez pas que rien n'est magique là-dedans et qu'il faut toujours être prudent et vigilant.

[PARTIE 4] Protéger ses données personnelles sous Android