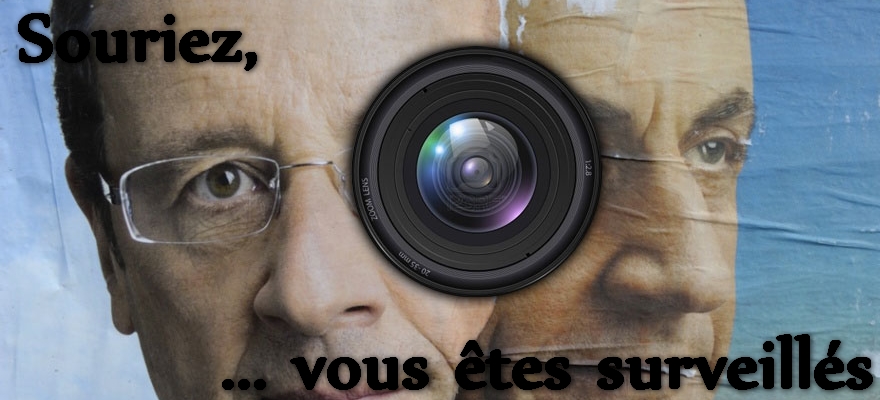

Aujourd'hui, je débute un nouvel article assez long sur le DPI* et plus largement l'espionnage de masse ! Pourquoi parler de DPI* ? Et bien parce qu'EAGLE; une solution d'interception en masse des communications d'un pays; basé sur la technologie de DPI*, a été vendue par une société française ["Amesys" filiale de "Bull"] à la Lybie de Kadhafi et le tout, avec l'accord de la France [1,2,3,4 & 5]. Et le fait que tout ceci soit maintenant révélé au public, les amis, et bien ça ennui beaucoup de personnes (pour preuve, l'excellent webjournal Reflet.info, ayant découvert l'information en premier, a reçu des menaces de mort).

Alors, qu'est-ce que le DPI ? Et bien d'après Wikipédia, c'est assez mignon :

* " le Deep Packet Inspection (DPI), en français Inspection des Paquets en Profondeur, est l'activité pour un équipement d'infrastructure de réseau d'analyser le contenu (au-delà de l'en-tête) d'un paquet réseau (paquet IP le plus souvent) de façon à en tirer des statistiques, à filtrer ceux-ci ou à détecter des intrusions, du spam ou tout autre contenu prédéfini. Le DPI peut servir notamment à la censure sur Internet ou dans le cadre de dispositifs de protection de la propriété intellectuelle. "

et en effet, Reflets.info explique très bien que :

-

Les outils de Deep Packet Inspection sont fort utiles pour de nombreuses autres applications que de la censure, elles font aujourd’hui partie du paysage pour n’importe quel fournisseur d’accès à Internet ou opérateur mobile. Elles couvrent un champ d’une vingtaine d’utilisations possibles, dont beaucoup parfaitement utiles et éthiques.

-

C’est aussi ce large éventail de possibilités qui peut permettre de rapidement glisser vers des dérives : atteintes à la neutralité des réseaux, distorsion concurrentielle, surveillance et exploitation des données personnelles par des tiers non mandatés…

Malheureusement, le DPI peut-être utilisé pour bien autre chose et c'est donc ici que nous allons aborder EAGLE.

EAGLE est une technologie créée par la société Française Amesys, cette société est accusée (preuves révélées par Reflets.info, Owni.fr et le groupe Telecomix) d'avoir vendu cette technologie à la Libye et d'avoir participé à l'installation d'un centre d’écoute global à Tripoli [6], avec l’aide de la Direction du renseignement militaire (DRM) et l’aval du gouvernement français [7,8,9,10,11 & 11-2], histoire de permettre à Mouammar Kadhafi de surveiller sa population, d’arrêter les opposants et accessoirement de les torturer ou les tuer.

Maintenant, je vais tenter de vous expliquer plus en détail ce qu'est EAGLE et ce qu'il est capable de faire, j'essayerais d'être compréhensible même par les non-geek qui passent par ici (oui, vous, là, derrière).

Le système EAGLE est capable d'intercepter :

_Les communications fixes et mobiles (SMS, appels vocaux) [interception RTCP & PSTN]

_Les communications satellites

_Les micro-ondes (radio, GPS, radars, Wi-Fi, Bluetooth, Wimax, ...)

_L'ensemble du trafic internet entrant et sortant du pays (et circulant à l'intérieur du pays), à savoir :

• Mail

> SMTP

> POP3

> IMAP

• Webmails

> Yahoo! Mail Classic and Yahoo! Mail v2

> Hotmail v1 and v2

> Gmail

• VoIP

> SIP / RTP audio conversation

> MGCP audio conversation

> H.323 audio conversation

• Chat

> MSN Chat

> Yahoo! Chat

> AOL Chat

> Paltalk

• Http

• Search Engines

> Google

> MSN Search

> Yahoo!

• Transfers

> FTP

> Telnet

Tout ceci, je ne l'invente pas, c'est marqué dans le manuel d'opérateur d'EAGLE. (page 5 & 6)

Exemples d'utilisation du DPI

Alors, choqué ? Vous vous dites surement que cette technologie ne peut-être employé que dans d'affreux pays tel que l'ex-dictature Libyenne !? Et bien non, elle est utiliser en France mais, nous-dit-on, de manière légale, par les autorités ... Sont usage n'est cependant pas clair à ce jour[12]. Concrètement, le DPI peut servir à savoir plusieurs choses [13]:

- téléphonie sur IP: qui appelle qui, combien de temps, depuis où et vers où, le type d’appareil ou de logiciel utilisé pour communiquer,

- mail: qui a envoyé un mail à qui, combien de mails dans boite mail, qui vous a écrit aujourd’hui, à qui avez-vous répondu, les sujets de votre mail, leur contenu,

- vidéo : quel film regardez vous, en quelle qualité, combien de temps a duré votre séance, enregistrer les séquences que vous visionnez.

- Publicité : c’est l’anniversaire de votre maman et des publicités pour des fleuristes apparaissent ? Et vous croyez vraiment que c’est de la magie ?

Il faut sonnez l'alarme !

A côté de toutes les utilisations bel et bien éthiques et utiles de cette technologie se cache une véritable course à l'armement numérique (puisqu'il s'agit bel et bien d'une arme numérique quand elle sert à repérer, traquer, torturer et parfois tuer des opposants au régime politique en place comme se fut le cas en Libye). En effet ces technologies valent de l'or pour les gouvernements et les services de contre-espionnage ou les agences de sécurité par exemple.

Concrètement, où et pourquoi sont installés ces technologie dans le monde ? (en dehors des utilisations légales vues ci-dessus ou le cas de la Libye. )

• Premièrement il y a les gouvernements peut soucieux des droits de l’homme ou des libertés d'expressions qui utilisent ces systèmes à des fins totalement illégale à l'instar de la Libye, comme par exemple la Syrie[3], le Maroc[14] ou le Qatar[15].

• Ensuite il y'a l'usage qui en est fait par les gouvernements à des fins dites "légales" parce qu'elle touche à la sécurité public et à la lutte contre tout ces terroristes et pédophiles que nous sommes (oui, même toi, là-bas). Cette excuse nous est rapportés pour tout et à n'importe quelle sauce. ACTA, SOPA, PIPA : c'est pour lutter contre les méchants moines copistes de DVD's qui sévisse partout dans le monde en pillant - soit-disant - l'industrie musicale et culturelle qui - soit-disant - perd des millions et n'a jamais autant été en crisse toussa toussa ...

Donc rassurez-vous, si un gouvernement met sous surveillance l'intégralité de sa population, c'est bien sur parce que nous sommes tous enclins à devenir des terroristes ou des pédophiles en puissance, ou, pourquoi pas, les deux en même temps !

Mais qui oserait bien faire cela ?

Réponse -> les Etats-Unis ma petit dame ! (mais pas seulement eux, je vous rassures)

En effet, ils rêves depuis toujours de tout contrôler, de tout écouter et de tout voir. Ils ont peut-être réussit une partie de ces objectifs : TOUT ÉCOUTER & TOUT VOIR. Comment ? En créant le complexe dédié à l'interceptions de données en masse le plus grand au monde[16 & 17], voyez plutôt :

• un coût de deux milliards de dollars ;

• une surface d’un million de m2, soit cinq fois la taille du Capitole à Washington ;

• 10 000 ouvriers habilités « top secret » ;

• une consommation électrique de 65 mégawatts (soit un quart de la puissance électrique consommée par Google) ;

• plusieurs milliers de m2 de serveurs, parqués sous deux gigantesques hangars.

Ce complexe immense recueilleras toutes les données captées par le gouvernement US venant d'un peu partout : satellites, données captés par la NSA Georgia, NSA Texas et NSA Hawaii mais aussi les communications domestiques et privée venant de plus de 20 installation de captations de données "domestiques" appelés Domestic Listening Posts et Overseas Listening Posts.

Il est inutile de rappeler que la majeur partie de ces collectes de données se fait à l'aide de technologie basé sur le DPI.

• Il y a aussi l'Europe ... Et oui, notre chère Europe avec son projet INDECT ou "Intelligent information system supporting observation, searching and detection for security of citizens in urban environment" (littéralement " Système d’information intelligent soutenant l’observation, la recherche et la détection pour la sécurité des citoyens en milieu urbain "). Oui, c'est long comme nom et pas trop compréhensible hein ?! Je vais vous éclairé :

Les principaux résultats attendus du projet INDECT sont[18 & 19] :

- Installation test du système de détection de menaces dans les zones métropolitaines (via les réseaux de vidéos-surveillances)

- Dispositifs utilisés pour le traçage d'objets mobiles (les téléphones portables suivit par triangulation ? les véhicules par des systèmes de suivit des plaques minéralogiques ? ...)

- Moteur de recherche pour la détection rapide et la recherche sémantique de documents basée sur les technologies de tatouage numérique (watermarking)

- Système de traçage des activités criminelles et détection des menaces sur Internet <------ WARNING - WARNING - DPI DETECTED !!!

- Protection de l’intégrité des données et de la confidentialité par le biais de technologies de tatouage numérique et d'algorithme de chiffrement.

Alors, on les laissent faire ? On les laissent enfermer l'intégralité de nos vies sur disques durs ?

Ou alors, on crypte, on contourne la censure (.PDF), on utilise des VPN "DPI-Proof", des proxy, TOR, des messageries cryptées, on duplique les contenus censurés partout, PARTOUT ...

Vous pouvez protéger vos données et surfer anonymement, pour cela, rendez-vous sur cet article de gamerz0ne.fr dédié à la sécurité informatique.

Sources & ressources :

1 - " #Amesys : business as usual " par Reflets.info (+ copie - .PDF)

2 - " La Libye sur écoute française " par OWNI.fr (+ copie - .PDF)

3 - " #OpSyria S04E01 : The Iron Strike " par Reflets.info (+ copie - .PDF)

4 - " Deep Packet Inspection : retour sur la rencontre avec le PDG de Qosmos " par Reflets.info (+ copie - .PDF)

5 - " Deep Packet Inspection : « il suffit de mettre des gros ordinateurs… les chinois l’ont bien fait » " par Reflets.info (+ copie - .PDF)

6 - " Firms Aided Libyan Spies " par le Wall Street Journal (en anglais) (+ copie - .PDF)

7 - " Saint Gerard Longuet, son nez rouge, son chapeau pointu et l'Amesysgate " par Reflets.info (+ copie - .PDF)

8 - " Amesys et la torture en Libye : la justice s'en mêle ... Et après ? " par Reflets.info (+ copie - .PDF)

9 - " Le colonel Khadafi a-t-il versé 50 millions d'euros pour financer la campagne de Nicolas Sarkozy en 2007 ? " par Reflets.info (+ copie - .PDF)

10 - " Quand Michele Alliot-Marie, Panhard et Thales faisaient les yeux doux à la famille Khadafi " par Reflets.info (+ copie - .PDF)

11 - " La preuve du double-jeu de la France en Libye " par OWNI.fr (+ copie - .PDF)

11-2 - " Amesys : le gouvernement (schizophrène) français a validé l’exportation vers la Libye de matériel d’écoute massive des individus " par Reflets.info (+ copie - .PDF)

12 - " Un Eagle d’Amesys en France… Mais pour quoi faire ? " par Reflets.info (+ copie - .PDF)

Déf. 1 - " Paquet (réseau) " sur Wikipédia

13 - " Une définition du DPI " par Reflets.info (+ copie - .PDF)

14 - " Maroc : Le meilleur ami de la France se met au DPI grâce à Amesys, la filiale de Bull " par Reflets (+ copie - .PDF)

15 - " Qatar : Le Finger tendu bien haut d’Amesys " par Reflets (+ copie - .PDF)

16 - " Tout voir, tout entendre : les espions en rêvaient, les USA l'ont presque fait " par Rue89 (+ copie - .PDF)

17 - " The NSA Is Building the Country’s Biggest Spy Center " par Wired (en anglais) (+ copie - .PDF)

18 - " INDECT " sur Wikipédia

19 - " INDECT le méga cyber espion européen pire qu'ACTA " sur Mediapart.fr (+ copie - .PDF)

- amesys

- analyser

- Bluffdale

- bull

- censure

- Center

- contenu

- data

- deep

- direction

- DPI

- DRM

- EAGLE

- écoute

- espionnage

- filtrage

- France

- gouvernement

- INDECT

- inspection

- intellectuel

- intercepter

- interception

- Khadafi

- libye

- maroc

- masse

- massive

- militaire

- Mouammar

- NSA

- opposants

- owni.fr

- packet

- propriété

- qatar

- reflets.info

- renseignement

- surveillance

- syrie

- telecomix

- torturer

- traquer

- tuer

- Utah

- VPN